EZ 联动 Burp 进行被动扫描

有的业务漏洞需要手工测试,EZ直接是使用被动扫描,为了将手工测试与被动扫描双管齐下,我们可以将EZ与Burp进行联动,在Burp上面配置EZ代理,将Burp流量转发给EZ进行扫描。

一.burp配置

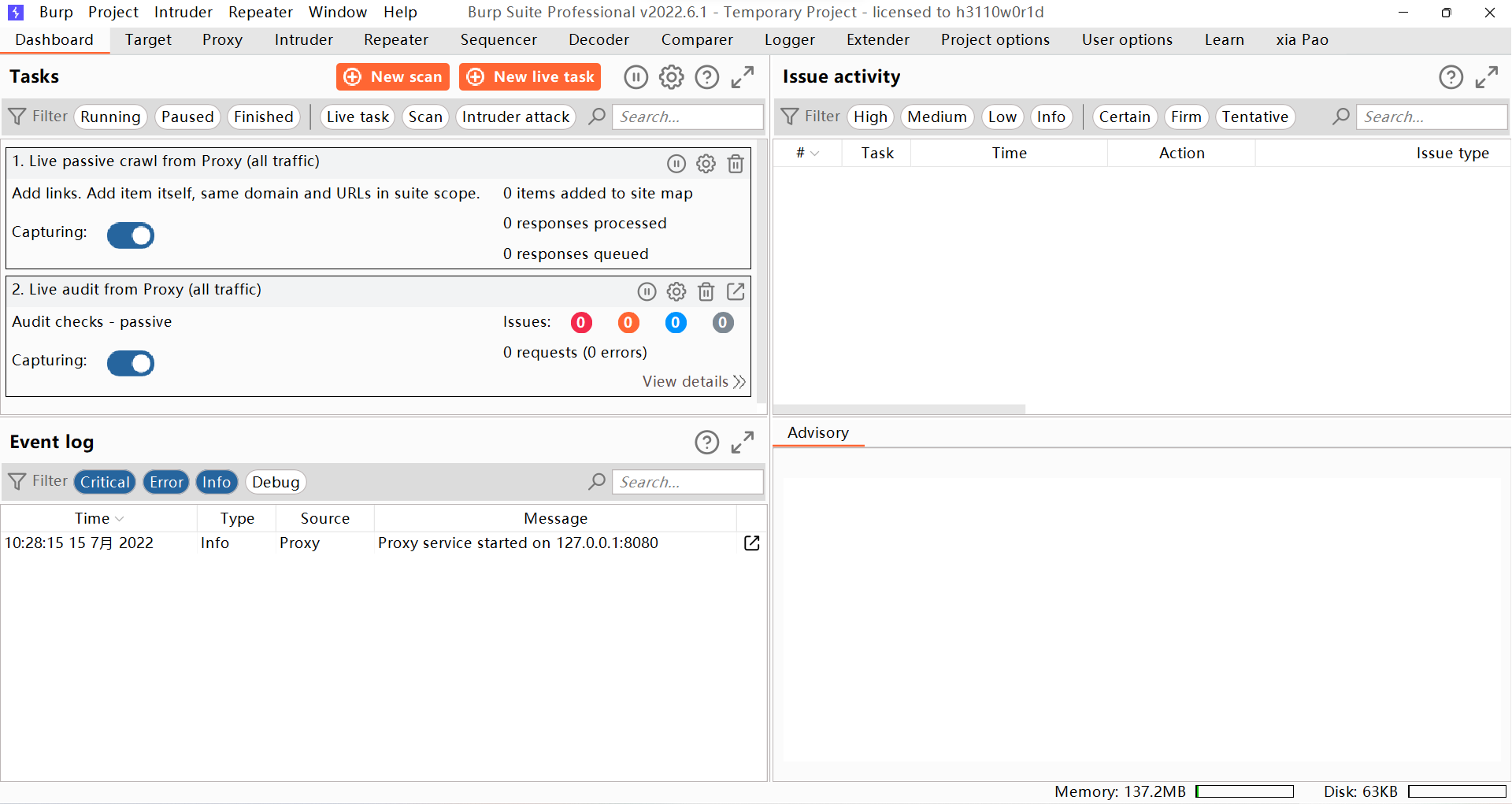

首先启动burp suite软件,打开之后就可以看到如下界面。

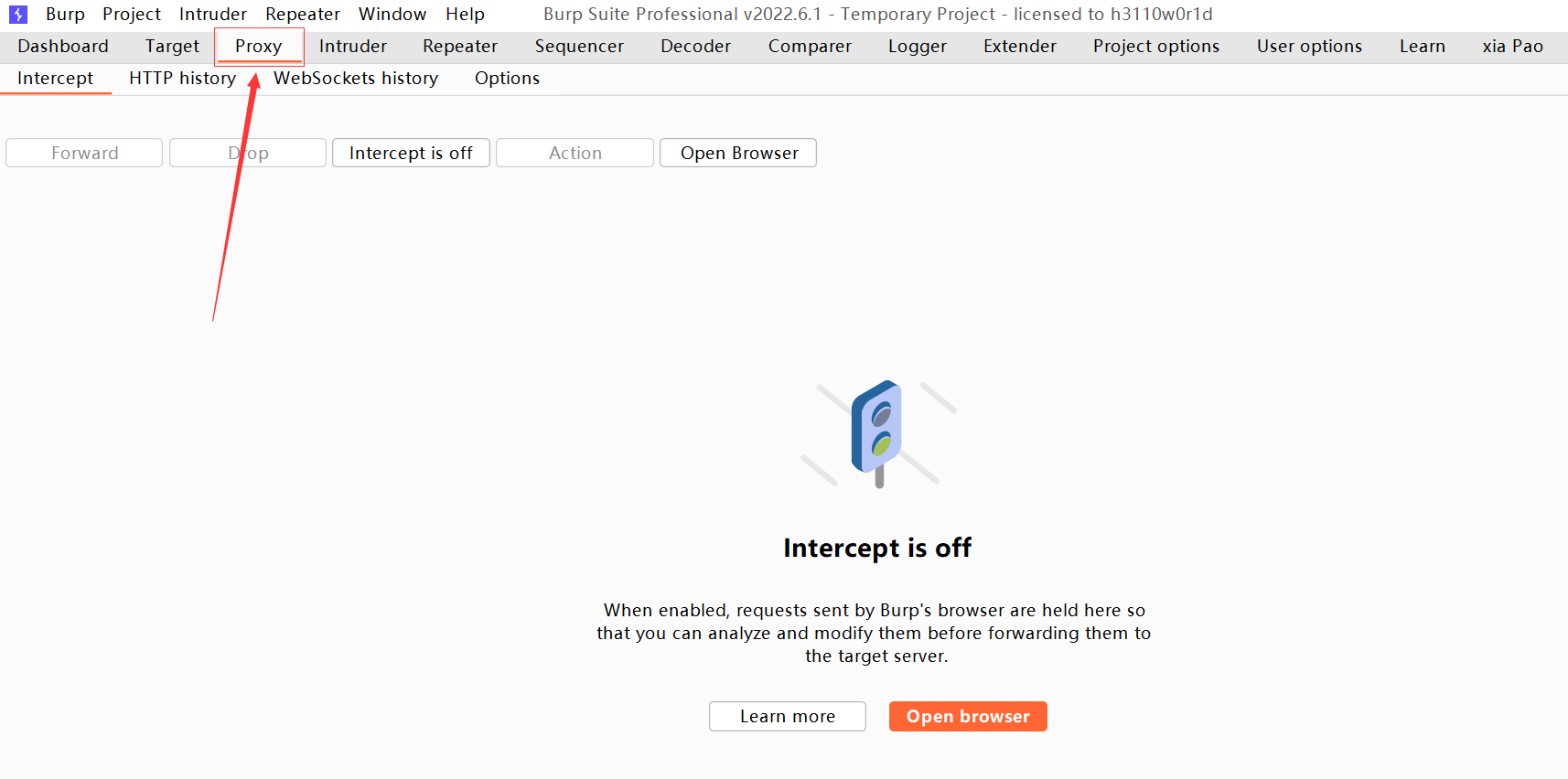

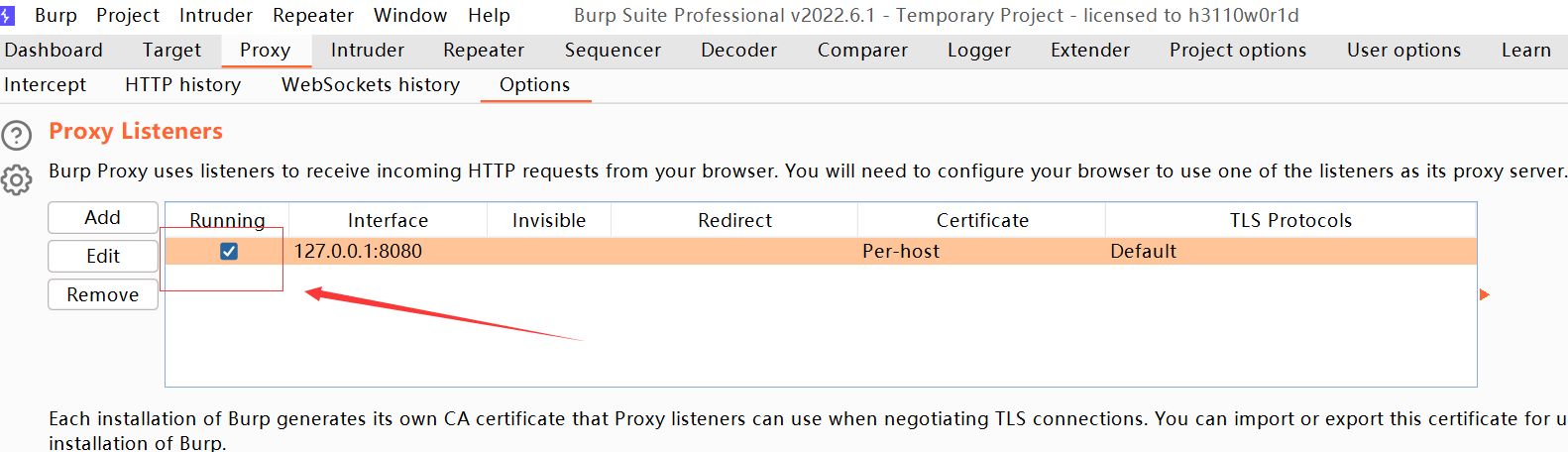

点击Proxy代理模块,然后点击Options选项

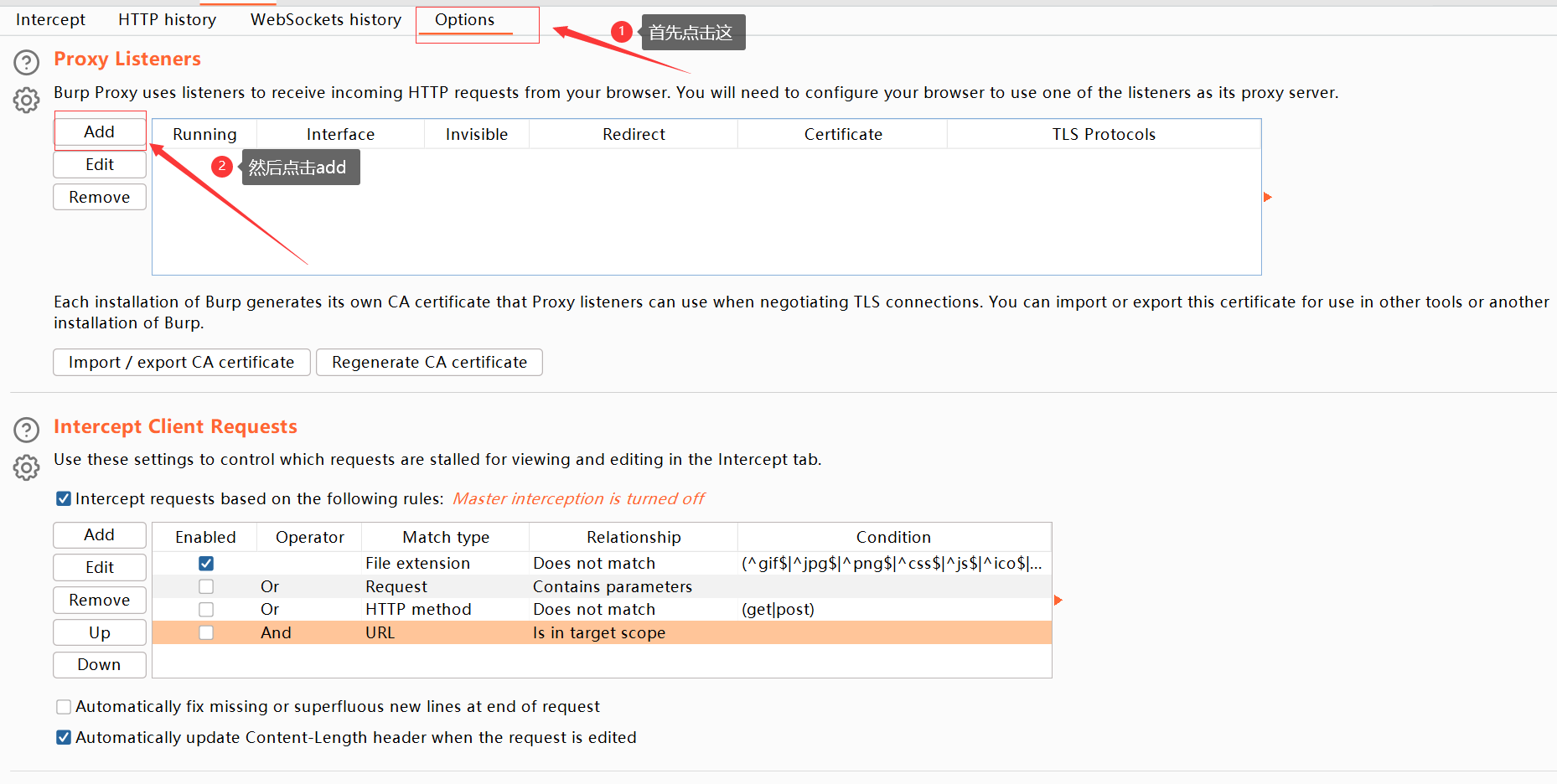

然后点击Options选项,然后点击Add选项。

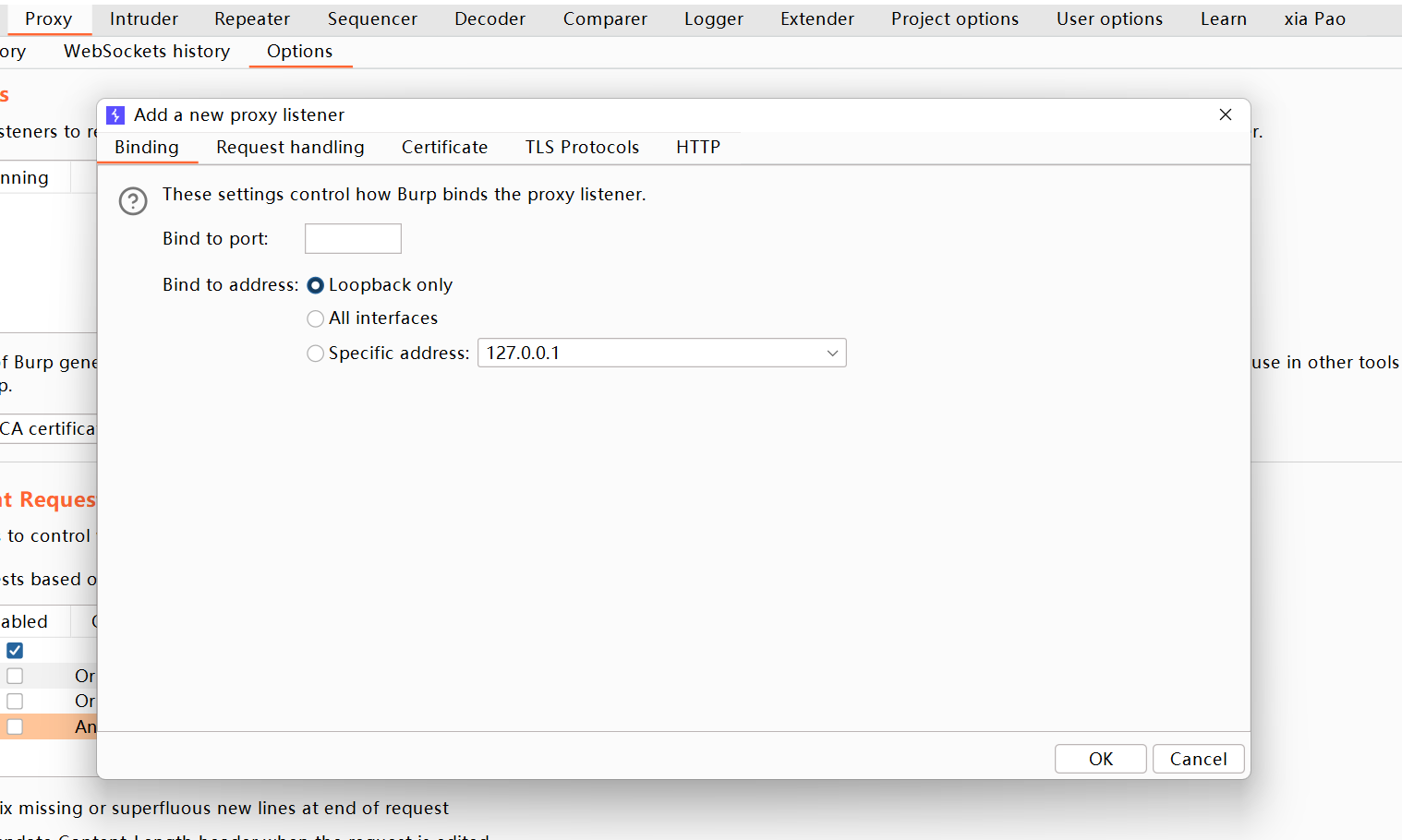

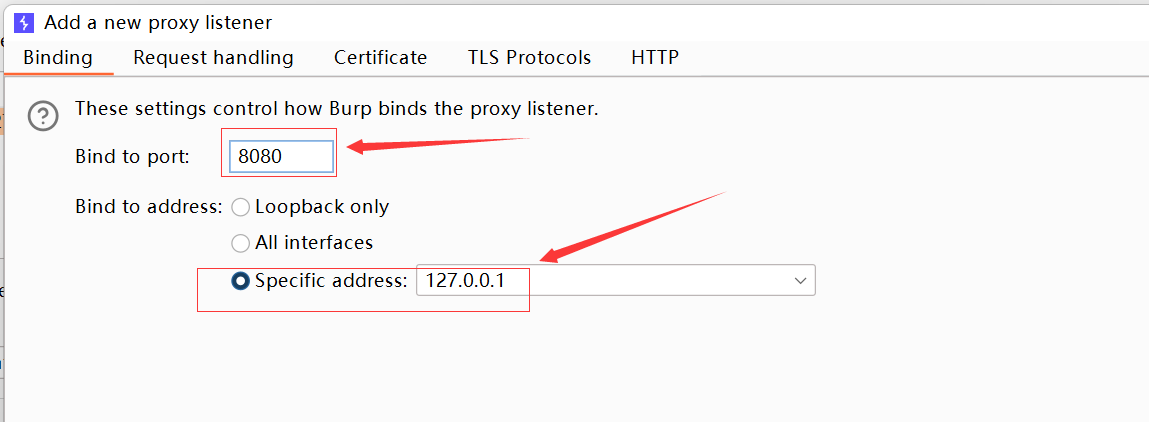

界面此时会弹出下面界面

在Bind to port填入burp监听的端口,一般填8080,Bind to address选择Specific address 127.0.0.1即可。

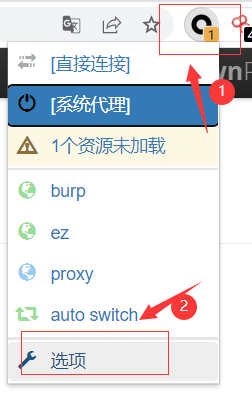

此时已经配置好了burp对浏览器的代理,然后我们需要在浏览器设置burp代理,并且安装burp证书(为了能抓到https包)。我这里演示使用的是chrome浏览器,我们可以在插件商城下载SwitchyOmega,这是一款代理插件,可以便捷的对浏览器进行代理设置。下载完成之后点击进行配置。

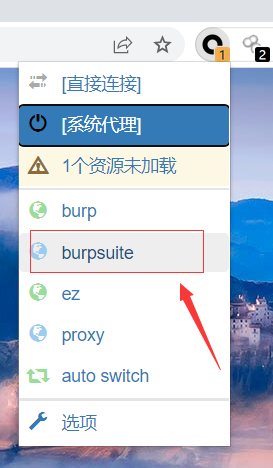

点击选项,然后点击新建情景模式,情景模式名称可以随便输入,为了区分我这里选择burpsuite,情景模式的类型选择代理服务器。

然后点击创建,代理协议选择HTTP,代理服务器选择127.0.0.1,代理端口选择8080。

然后点击应用选项。

应用完成之后点击代理插件,就可以看到burpsuite选项卡,然后选择该选项卡,就可以代理

之后就可以在burp抓到浏览器的数据包,我们需要导入证书,就可以抓到https的包,浏览器选择burpsuite代理,然后burpsuite勾选上代理。

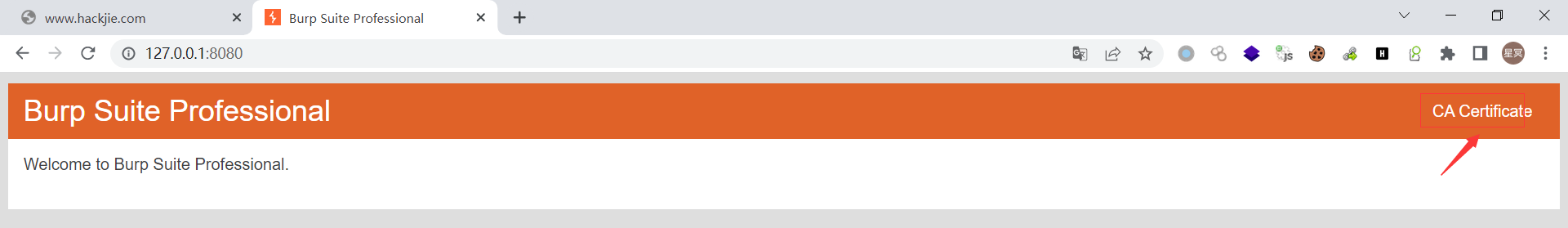

浏览器访问http://127.0.0.1:8080/,下载证书,导入浏览器。

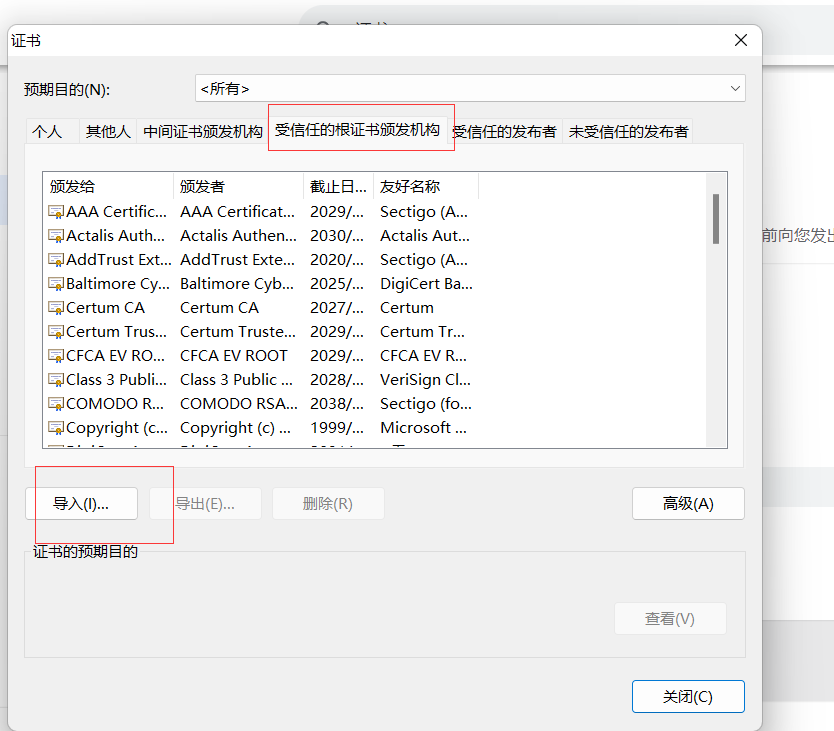

点击箭头指定的地方进行下载,证书下载下来为cacert.der,将起改为cacert.cer然后倒入浏览器,就可以抓取到浏览器的https数据包。

接下来进行与EZ的联用。burpsuite上面也可以配置上层代理,即就是浏览器的数据包通过本地的8080端口传输到burpsuite,然后burpsuite将数据包通过EZ的监听端口2222发送给EZ,EZ再进行被动扫描。

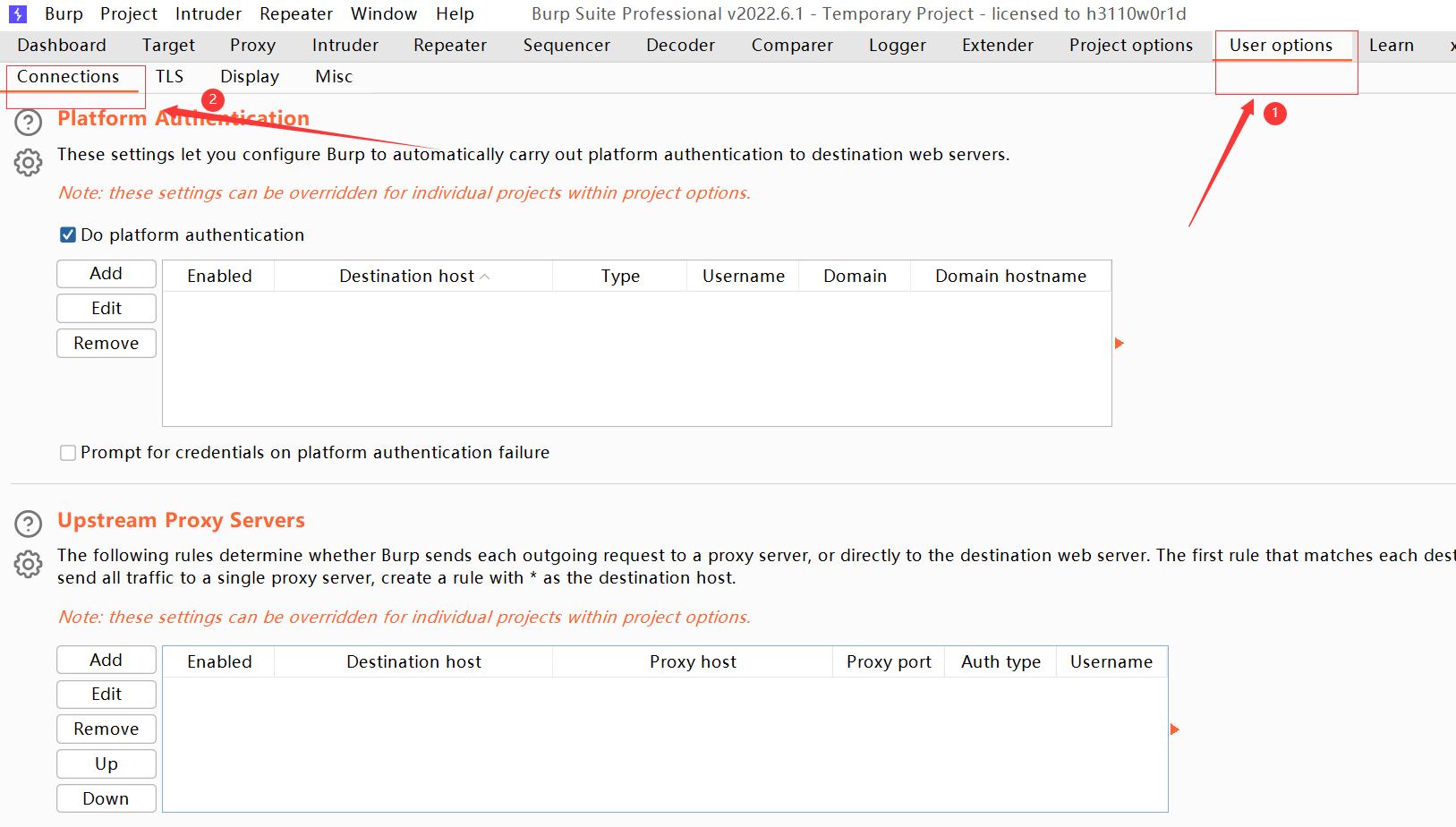

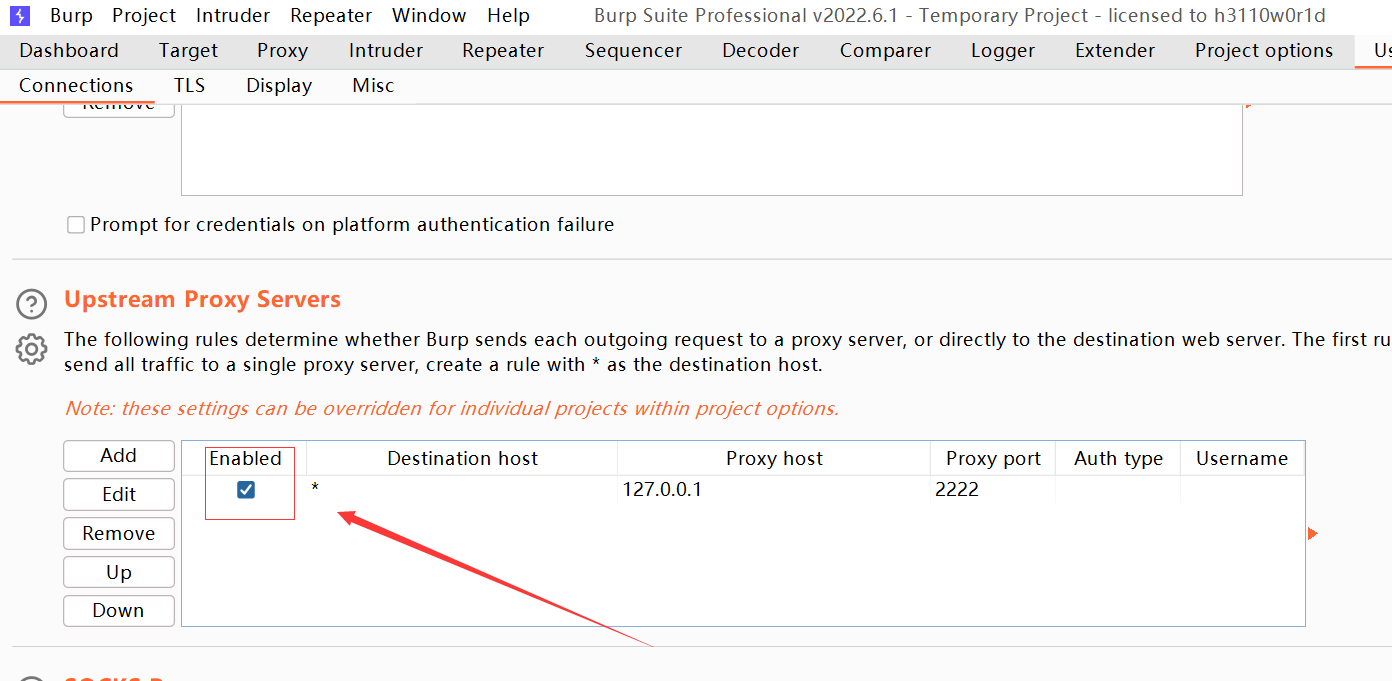

打开burp suite,首先点击User options选项,然后点击Connections选项,

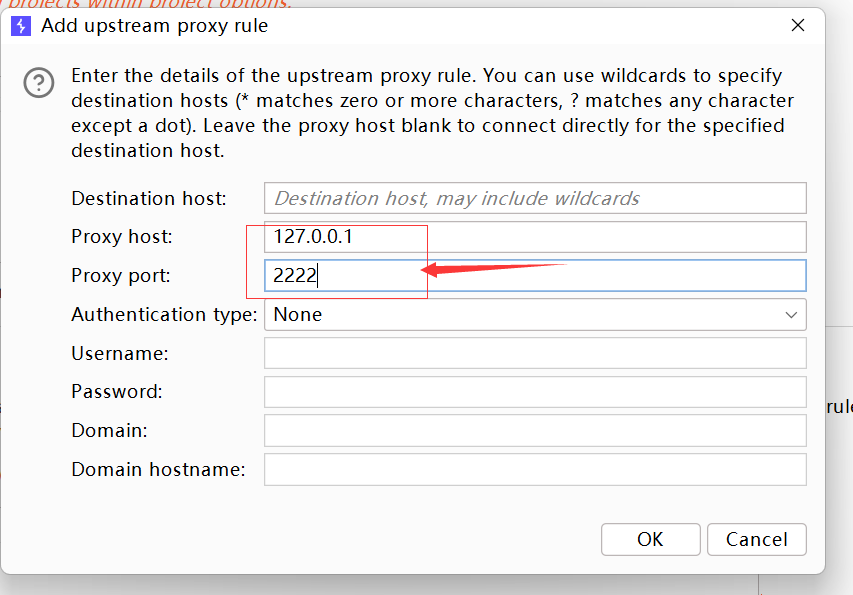

可以看到下面有Upstream Proxy Servers,这个就是给burpsuite配置代理的地方,点击下面的add,在Proxy host处填写127.0.0.1,在proxy port处填写2222(EZ的监听端口)。

点击ok应用选项,可以看到已经默认勾选配置了burp出流量的代理。

二.EZ配置

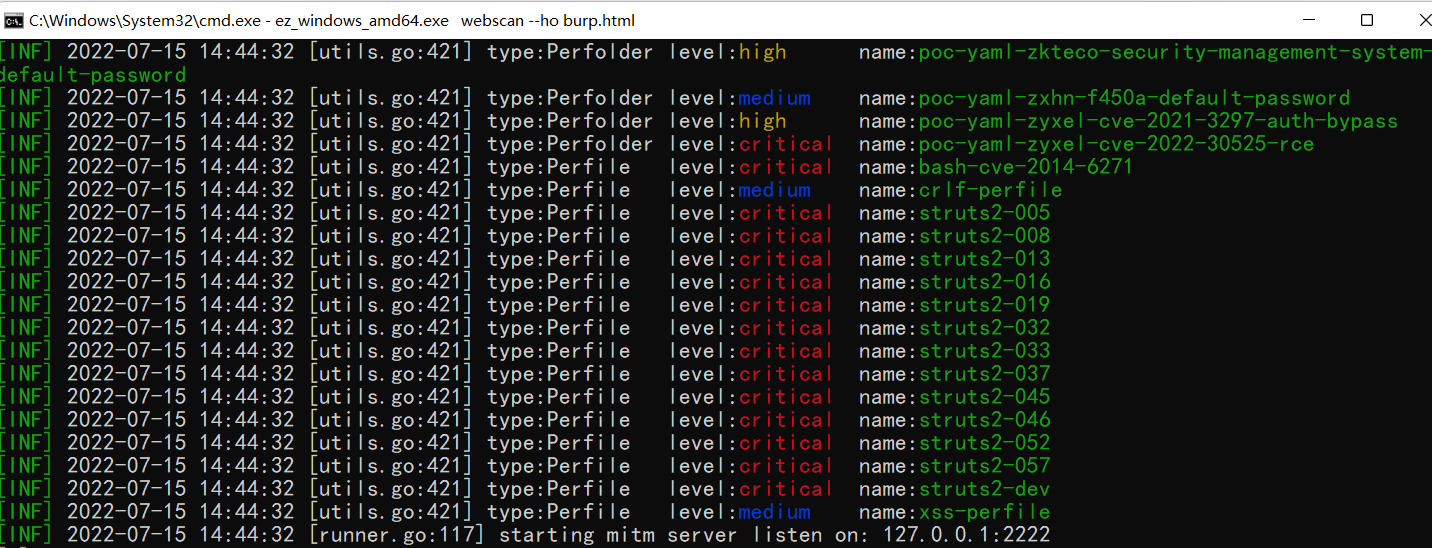

此时在cmd窗口启动EZ,开启监听,使用命令 ez_windows_amd64.exe webscan --ho burp.html。

EZ也需要给浏览器导入证书,导入方法和burp是一样的,EZ证书需要自己去申请。

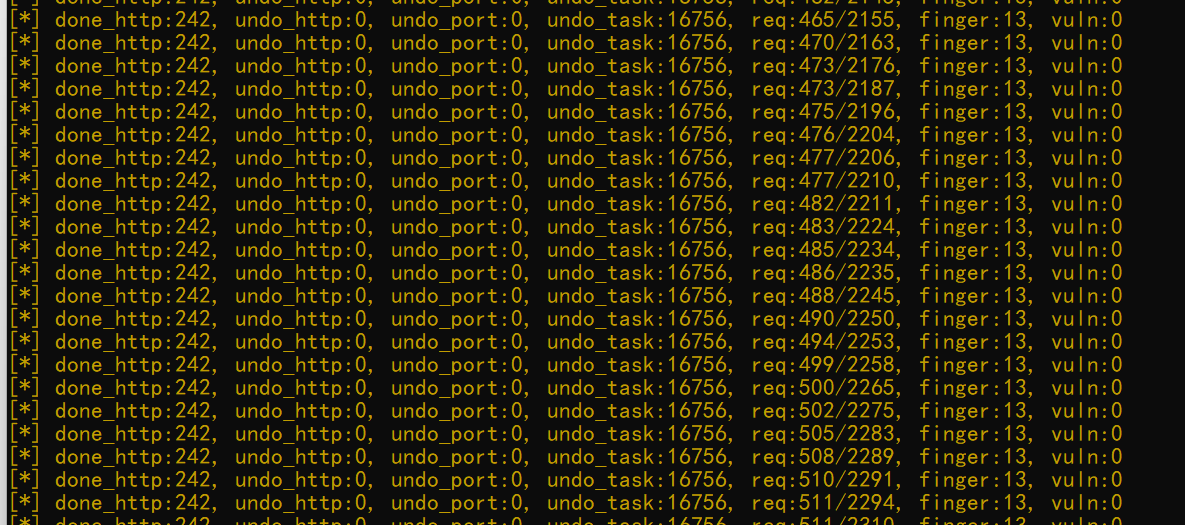

可以看到EZ已经开启监听。

三.EZ联动Burp使用

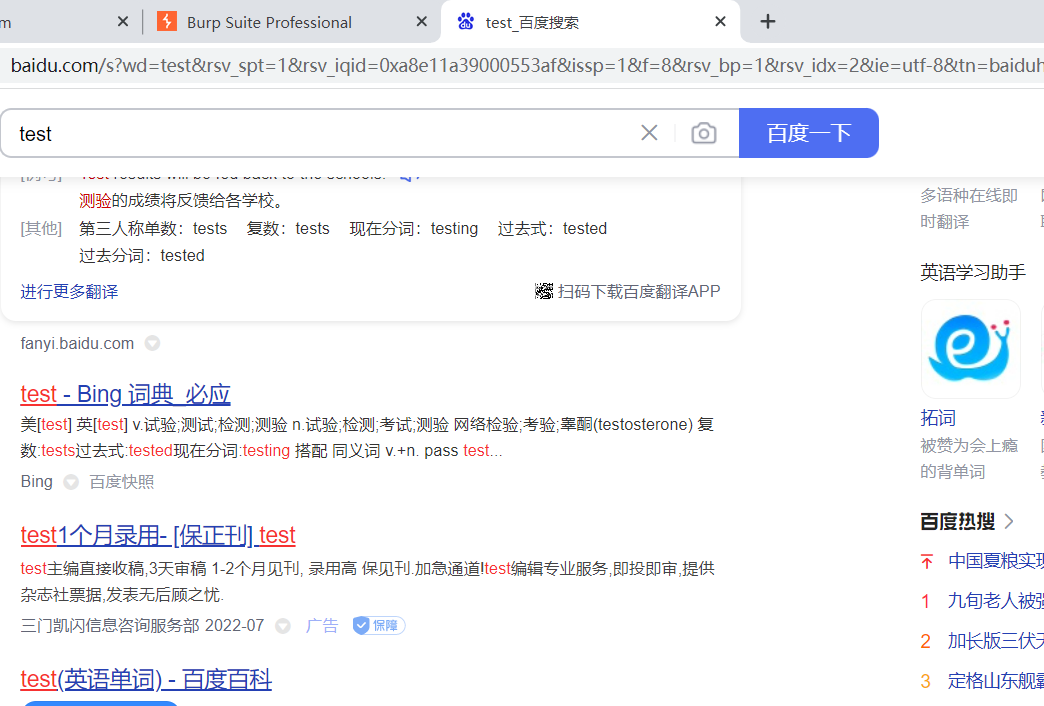

我们可以试着在浏览器访问网站。

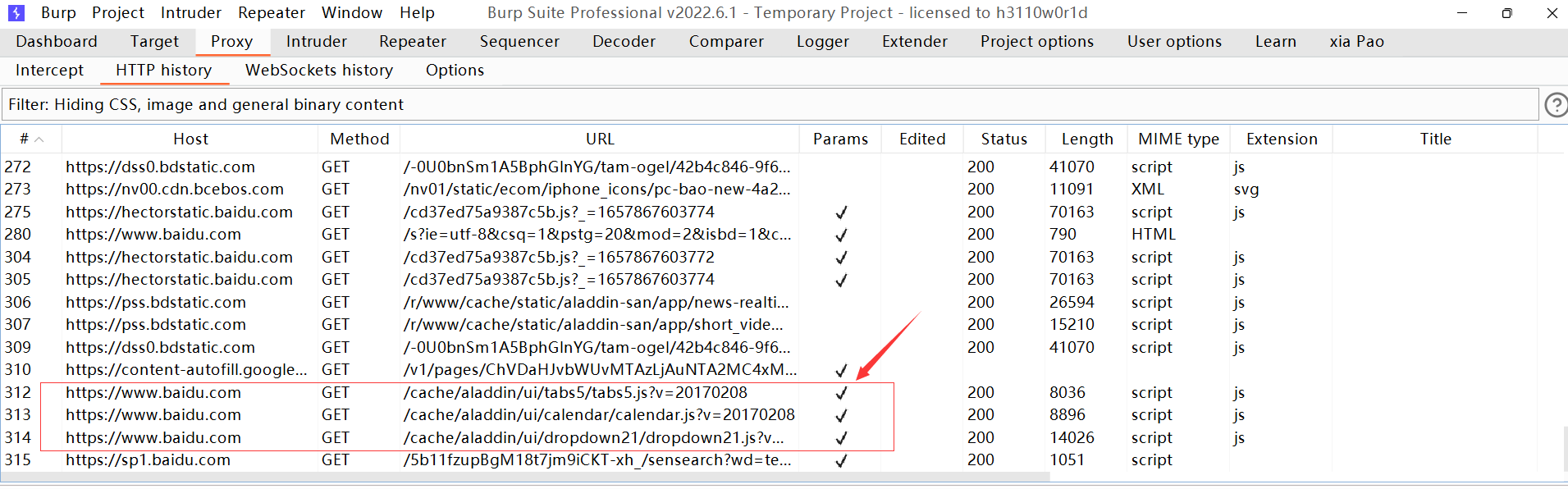

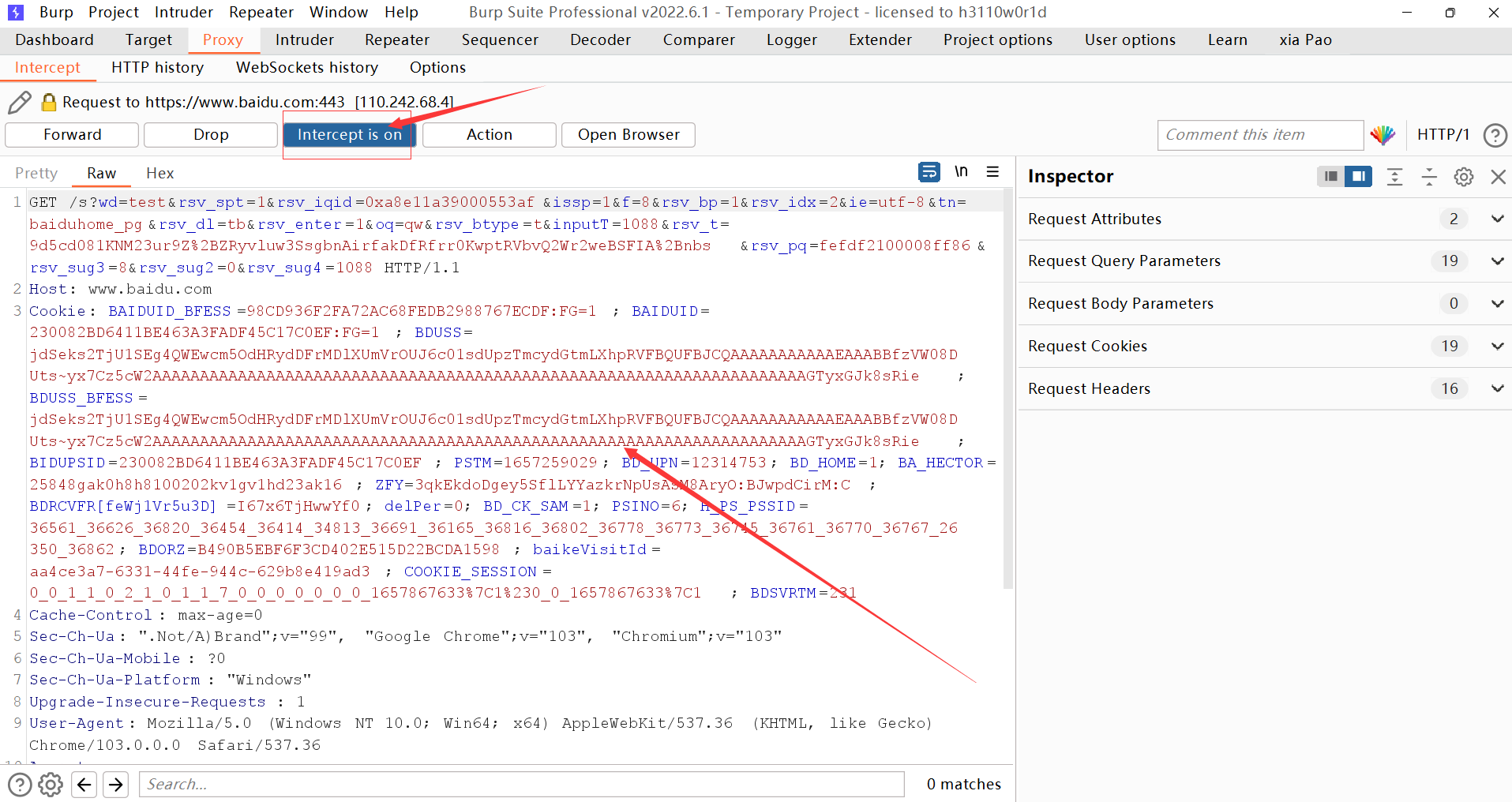

可以看到流量已经到了burpsuite,

然后在EZ界面也可以看到流量已经通过

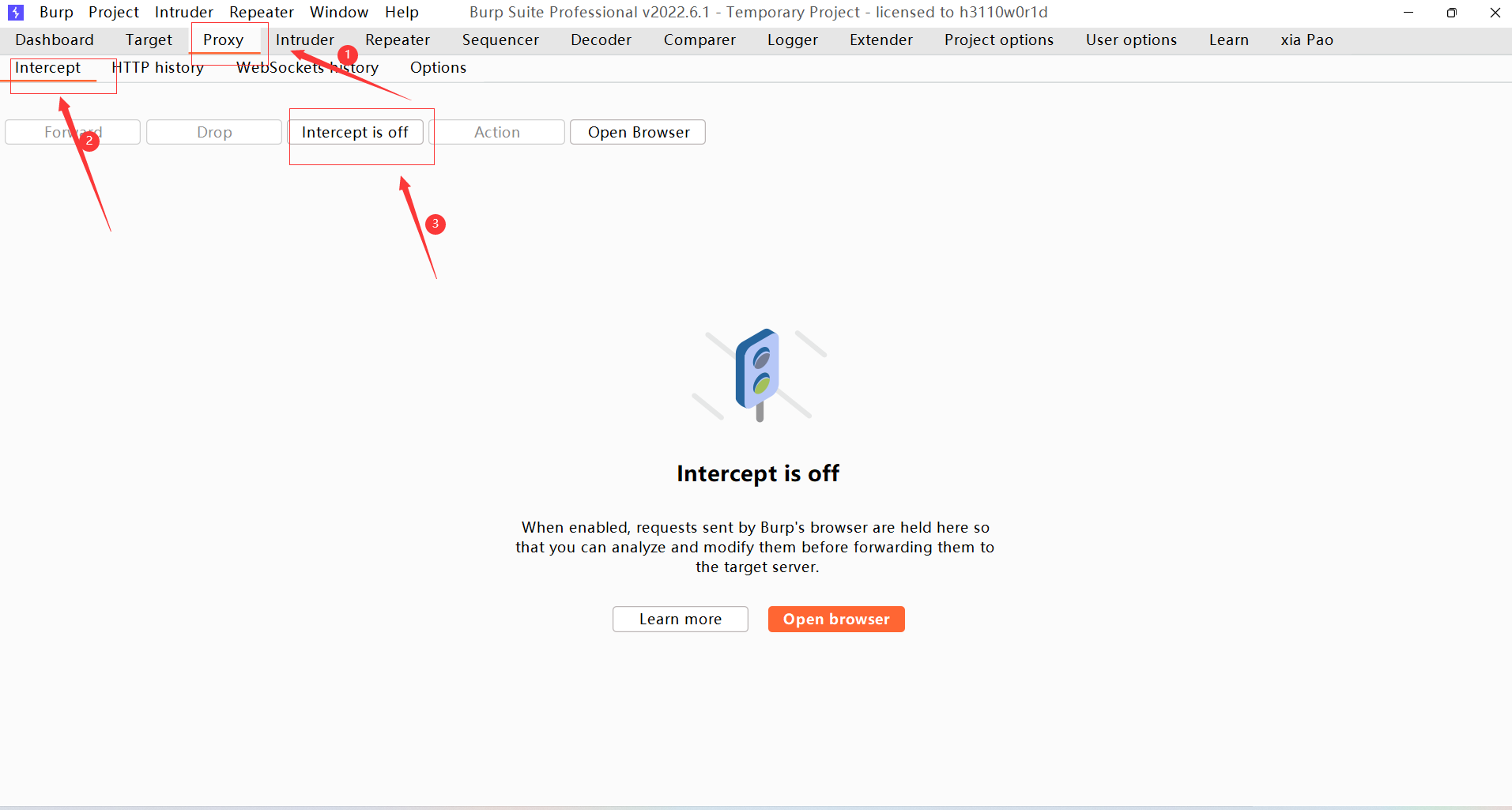

比如我们想要对某一个数据包进行手工探测,我们可以通过burp拦截模块进行拦截数据包。打开burpsuite,点击proxy,然后点击Intercept,再点击Intercept is off(代表拦截是关闭的),点击之后就变为了On,代表开启了拦截,就可以手工测试数据包。

我们这边开启数据包拦截,就可以在burpsuite上面进行手工测试,发包到repeater模块进行测试,再取消拦截让数据包到EZ进行被动扫描。

代理流量图示

本文来自 @星冥安全 投稿。