反连平台搭建及使用(外网篇)

EZ 在 config.yaml 中内置了公用的反连平台的ip和域名,您也可以接入自己的反连平台进行漏洞研究。

- 你需要准备一个域名和一个公网的服务器,如域名 aaaaaaa.com ,公网ip 1.2.3.4,在域名管理处添加如下两条记录:

| 主机记录 | 记录类型 | 值 |

|---|---|---|

| xxxxx | A | 1.2.3.4 |

| testlog | NS | xxxxx.aaaaaaa.com |

以上配置,代表 testlog.aaaaaaa.com 下子域名均使用 xxxxx.aaaaaaa.com 来解析,而 xxxxx.aaaaaaa.com 的A记录地址又是 1.2.3.4,所以当有人请求解析 yyyy.testlog.aaaaaaa.com 的地址时候,由于制定了ns服务器,会向1.2.3.4请求解析,此时运行在 1.2.3.4 的ez服务监听在53端口,收到请求后记录入库,返回127.0.0.1的响应。

- HTTP记录访问path,rmi,ldap形同HTTP,同样具有path,也记录path。

- 在config.yaml填入以下内容

# 反连平台配置

reverse:

# 如 test123

token: nihao_shijie_001

# 如1.1.1.1:8080

http: 0.0.0.0:80

# 如 a.evildomain.com

dns: testlog.aaaaaaa.com

# 如 1.1.1.1:8082

rmi: 0.0.0.0:891

# 如 1.1.1.1:8083

ldap: 0.0.0.0:5555

- 如果为内网环境,dnslog无法使用,dns参数随意配置即可,http,rmi,ldap配置为内网IP即可。

- 可通过ping randomstr.testlog.aaaaaaa.com,curl 1.2.3.4:80/yyyyy,验证反连是否成功。

- linux,darwin 中 sudo ez reverse 启动反连,Windows 中 ez reverse 启动反连。

检查自己配置的 reverse 是否成功

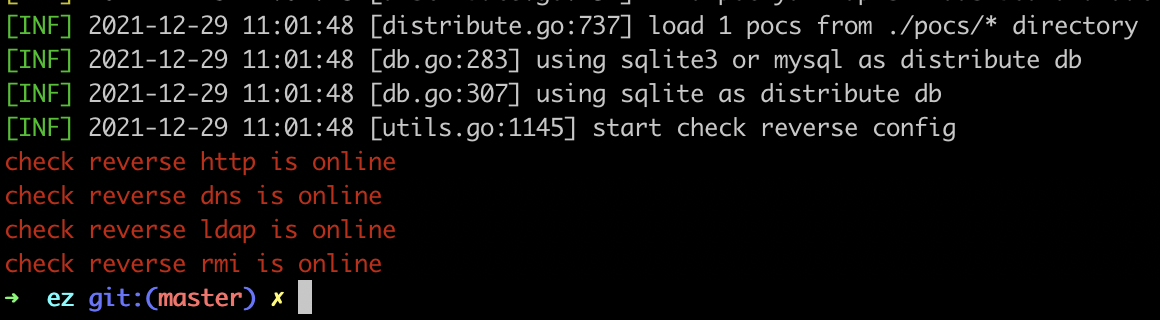

EZ 1.1.5 版本开始支持检查自己配置的 reverse 是否成功,可以用ez --check-reverse webscan验证,模拟了ldap,rmi,dns,http,去请求反连平台。

如上图所示,如显示online,则证明反连平台搭建成功。