逻辑漏洞插件使用说明

信息泄露插件

目前支持匹配的内容有: 银行卡、身份证号。注:在json格式中命中成功率更高

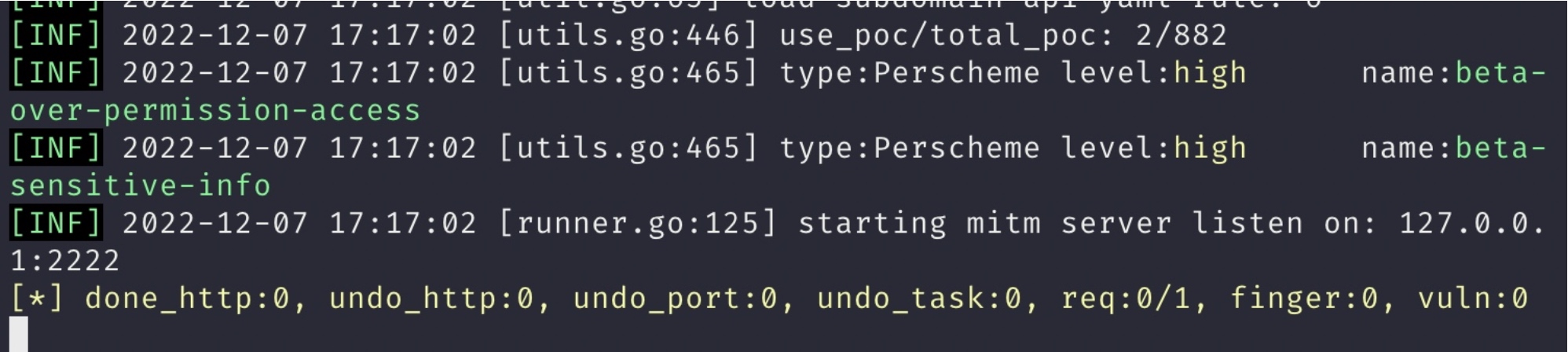

命令:

./ez webscan --pocs beta-s

注意:beta模块只能单独手动开启,开启时仅能扫描逻辑漏洞,无法同时加载其他web漏洞的PoC

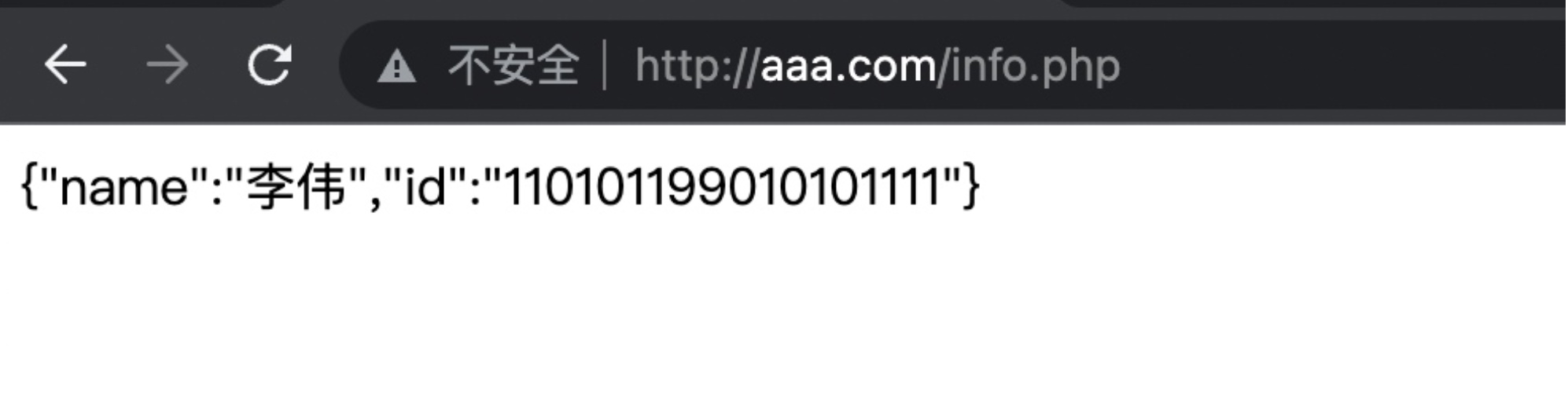

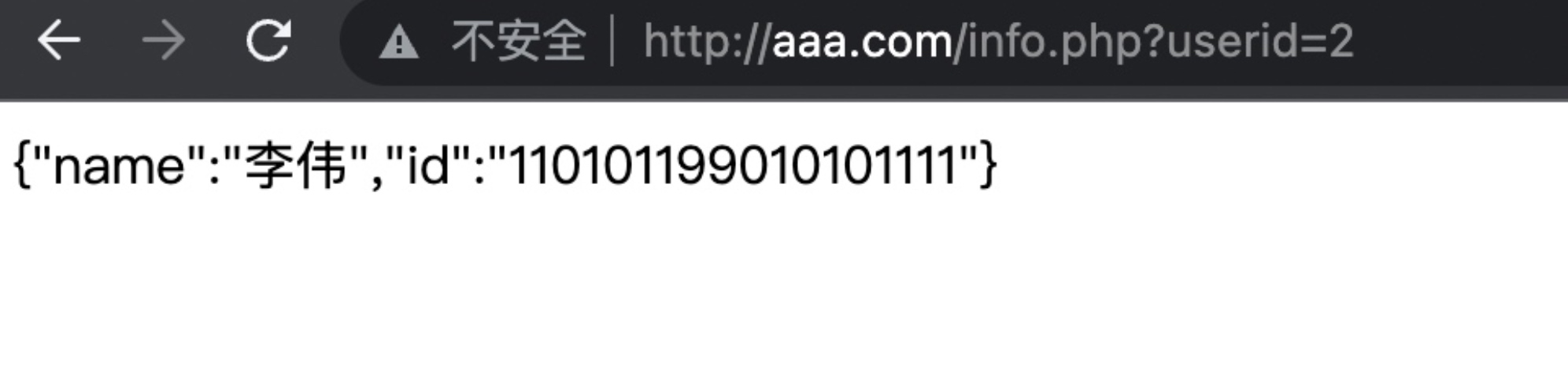

测试demo⻚面:

返回内容中含有 姓名、身份证号

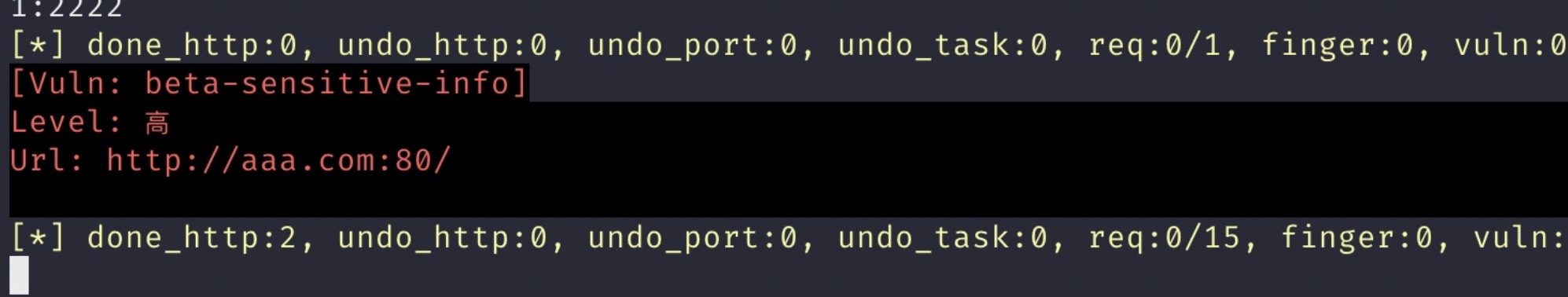

遍历漏洞

目前支持匹配的内容有: 银行卡、身份证号。

命令: ./ez webscan --pocs beta-o

匹配漏洞前提条件是 该位置存在 敏感信息(银行卡、身份证号),并且需要用户登录才能访问 到。此时,ez会尝试递增、递减参数中的整型参数,以进一步匹配新的内容,若仍然匹配到敏感信 息,且与原有信息不同,则会曝出漏洞。

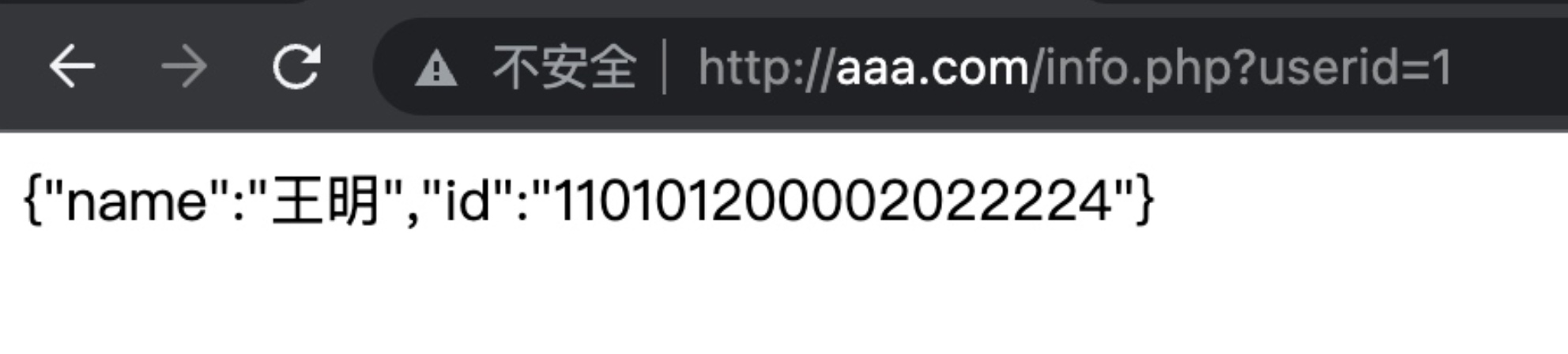

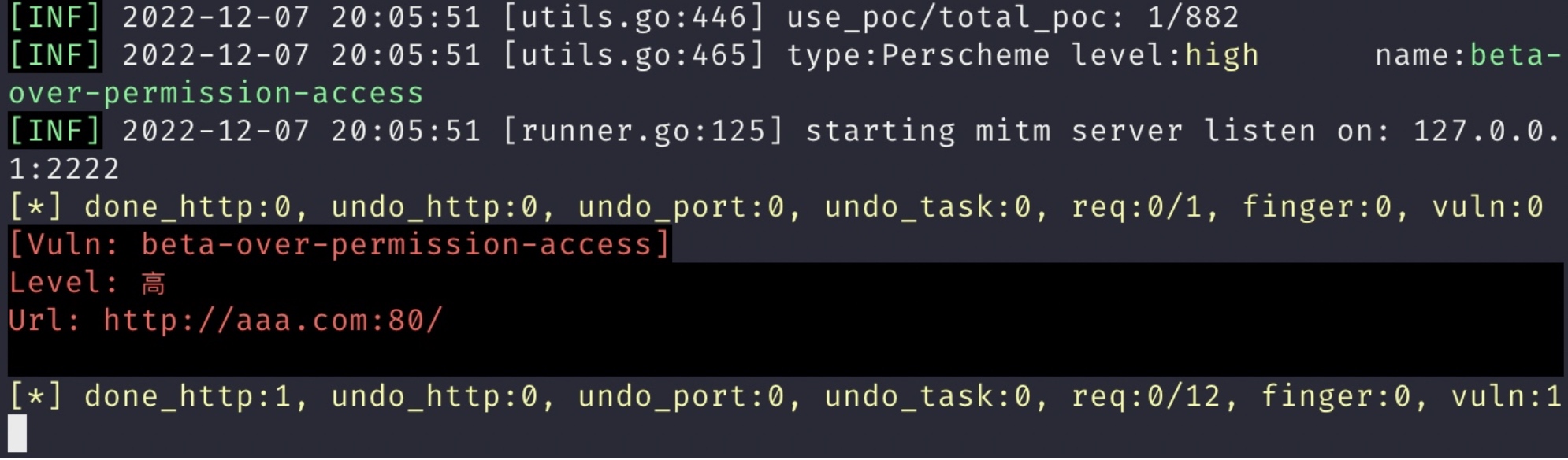

测试案例中,需要登录的一个场景:

此时,满足递增关系,能够扫描出漏洞。

若希望同时开启以上两个插件,可使用 --pocs beta 。

越权漏洞

越权漏洞测试说明:

越权漏洞测试前,需使用两个不同账号登录,并获取登录后Cookie。如需测试水平越权,则登录两个权限相同的账号。如需测试垂直越权,则登录两个权限不同的账号,测试时以权限高的用户进行测试。

越权漏洞仅适用于被动扫描场景。

测试模式开启后,在测过程中尽量保持只对需要测试越权漏洞的功能进行交互。,这样可以最小化减少误报。

测试思想:通过两个不同权限访问页面进行特征对比,将不同权限返回页面内容全等或近似的功能提取出来,包括但不限于:浏览、添加、删除、新增、修改等操作。

注意事项:

- 该插件对具有CSRF 防护的网站可能无法使用。

- 该插件可能会引起一定误报,用户可根据实际发生越权的功能点进行漏洞结果的最终筛选。

- 为了降低误报,非登录也能越权访问的功能点不在扫描范围。

命令行参数:

./ez webscan --pocs over-pass-permission --cookie1 "PHPSESSID=trupk6jvpaaunpfv8fvbu2vfp2" --cookie2 "PHPSESSID=4ja3mcfs2jkliuocomafnrv205"

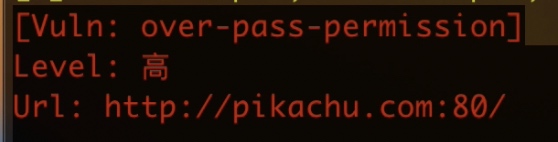

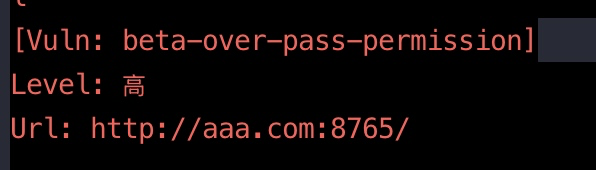

报告样例:

水平越权

demo:

垂直越权

demo:

注意

1.8.7 版本开始,不再支持--cookie,替换为--headers,格式为

--headers1 "{\"Cookie\": \"PHPSESSID=XXX\"}"

--headers2 "{\"Cookie\": \"PHPSESSID=YYY\"}"

注意越权漏洞检测仅支持在命令行模式下启用

命令行语句需注意操作系统环境情况:

Windows:

./ez webscan --pocs over-pass-permission --headers1 "{\"Cookie\": \"PHPSESSID=4ja3mcfs2jkliuocomafnrv205\"}"

--headers2 "{\"Cookie\": \"PHPSESSID=uhoxtzmPC7t82Rz6\"}"

Linux:

./ez webscan --pocs over-pass-permission --headers1 '{"Cookie": "PHPSESSID=4ja3mcfs2jkliuocomafnrv205"}'

--headers2 '{"Cookie": "PHPSESSID=uhoxtzmPC7t82Rz6"}'

MacOS: 以上两种写法均支持。

扫描出漏洞后,可以在命令行下看到红色字体提示:

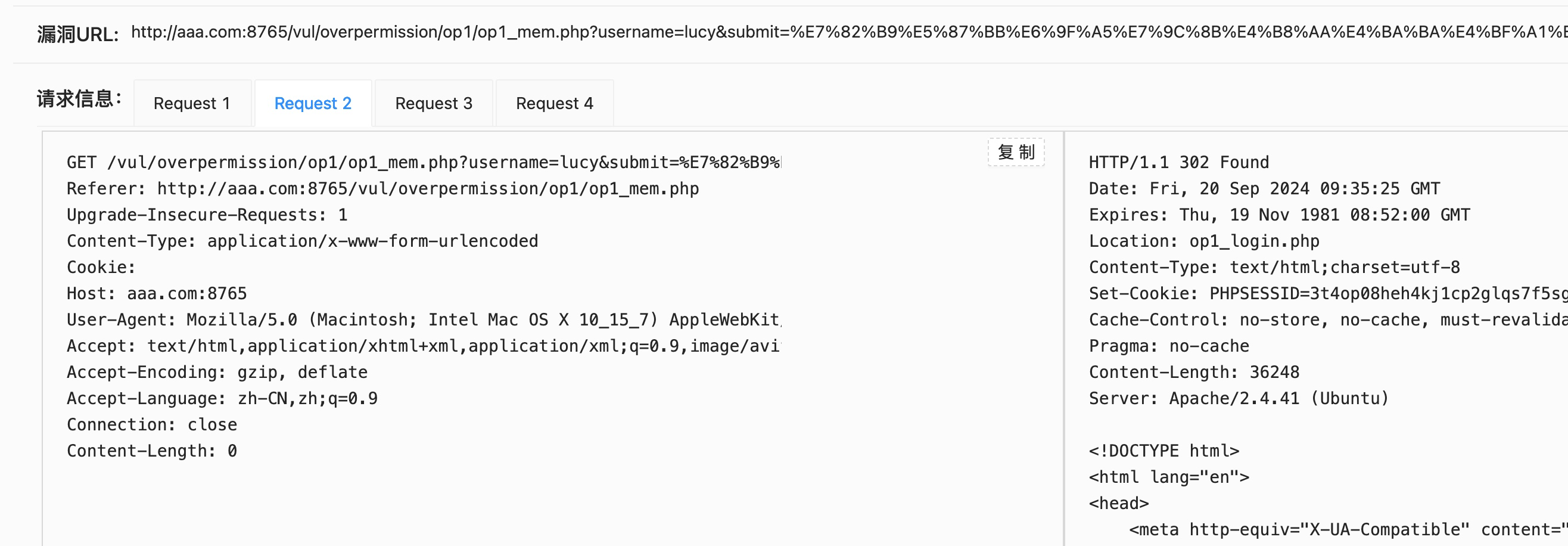

详细结果可以在ez目录下的result.html文件查看:

![]() 如下图所示:

如下图所示:

其中

- Request1: 为原始请求及其对应响应

- Request2:为登录失效情况的请求及其对应响应

- Request3:为headers1 对应请求及其响应

- Request4:为headers2 对应请求及其响应

可重点根据Request3及Request4两个请求的结果进行对比验证越权漏洞是否存在。