EZ 其它使用技巧

1.Apache Log4j 远程代码执行漏洞检测

EZ 从 1.1.3 版本开始已支持 Apache Log4j 远程代码执行漏洞检测,可针对指定目标进行检测,也可同时对多个站点进行批量检测。

指定目标检测

- 下载 EZ 最新版本,设置浏览器代理为

127.0.0.1:2222,随后在命令行运行如下命令:

ez webscan --pocs log4j --ho log4j__datetime__.html

浏览器中输入目标URL地址,EZ 即可进行自动排查;

如命令行中出现

log4j红色字样即可说明该地址受 Apache Log4j 远程代码执行漏洞影响;排查完成后会在当前目录下生成

log4j__日期__.html报告,打开该报告即可查看详情。

批量检测 Log4j 远程代码执行漏洞

- 将你的 url 一行一行放到 urls.txt ,

ip:port格式也支持; - 下载你的 ez.lic 到工具同目录;

- 如果使用爬虫模式,使用以下命令运行ez,如果你想爬取更多页面,可以更改

--max-crawler参数。

ez webscan --pocs log4j --uf urls.txt --crawler-headless --max-crawler 50 --ho log4j__datetime__.html

2.被动扫描端口监听使用

使用ez webscan命令启动后默认监听本地 127.0.0.1 的 2222 端口,也可使用—listen参数自定义监听端口。

随后设置浏览器的代理,将流量代理到ez的监听端口,即会自动探测所有流量的指纹及漏洞。

浏览器的代理插件推荐使用SwitchyOmega,chrome和firefox均支持,设置EZ的代理如下图所示:

3.监听目标过滤参数设置

在渗透测试过程中,为避免扫描到其他的未授权测试的站点,可以用--hosts和--disable-hosts,先走白名单--hosts,再走黑名单--disable-hosts。

如扫描host包含 192.168,10.101,edu.cn 的主机,可以通过如下配置:

--hosts 192.168,10.101,edu.cn

4.指定POC扫描参数设置

先走白名单--pocs,再走黑名单--disable-pocs,再走poc等级--level。

如扫描struts中严重的poc:

ez webscan --pocs struts --level 3

5.其他使用技巧

默认根据指纹打poc,如果未发现网站指纹,则不会打poc,所以一旦漏掉此网站的指纹,就会漏报。在一些内网环境(发包快,无防火墙等),或者目标少,可开启--no-force-finger参数,则会不根据指纹打poc,减少漏报。

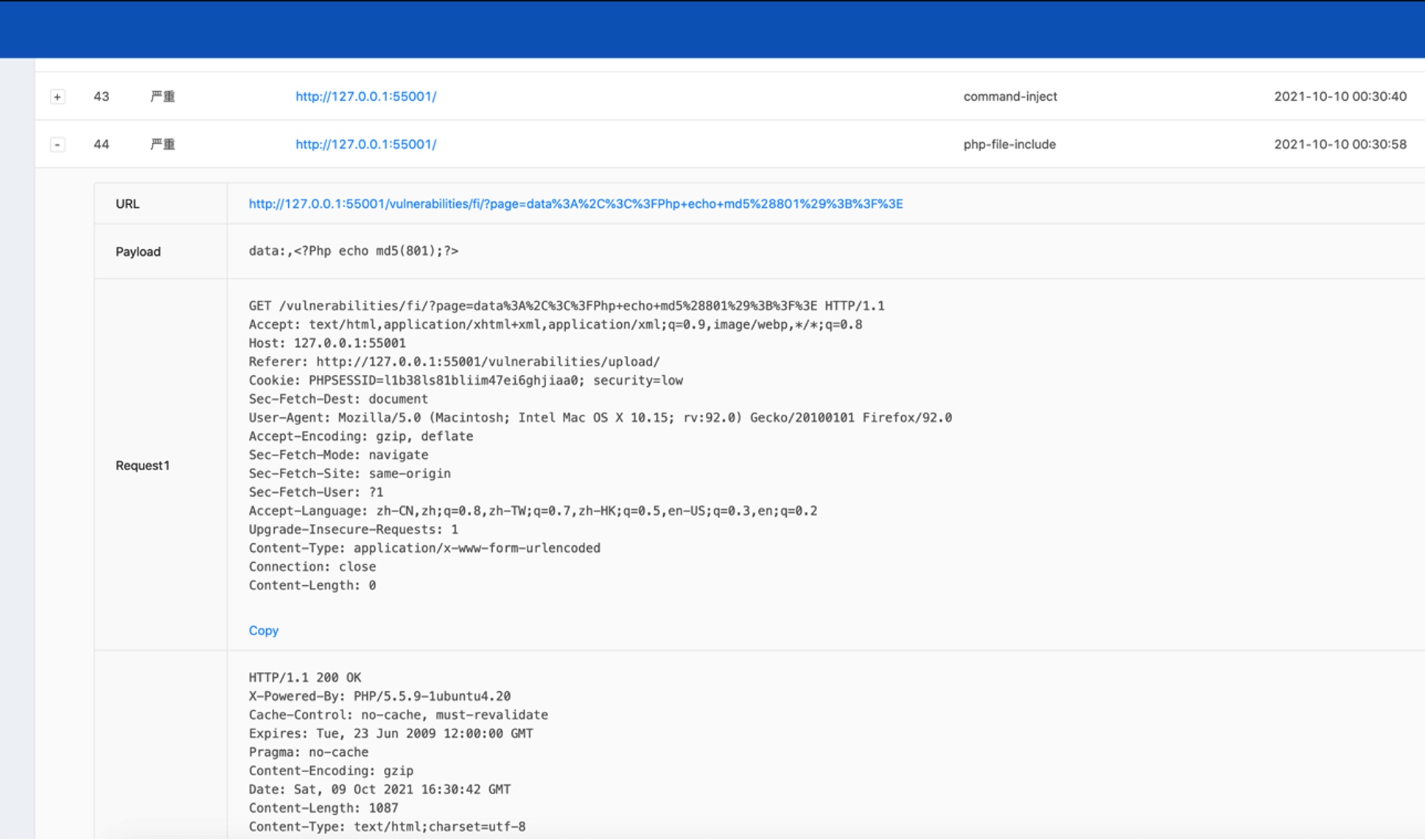

6.扫描报告查看

默认会将漏洞详情保存在ez目录下result.html里,报告中也保存了相关漏洞的payload以及报文,也可通过--html-output参数来指定报告保存位置。