EZ Web Brute插件使用说明

内置的两个爆破插件

web-brute-active主动,通过指纹识别中是否包含登录表单进行下一步web-brute-passive被动,通过表单中是否包含tag进行下一步

其中所需的用户名字典和密码字典还有tag可以在config.yaml中配置

# webscan漏洞插件、模块配置

plugins:

...

# web-brute和web-brute-passive爆破插件配置

web_brute:

# 用户名列表,以逗号分隔;尽量控制用户列表的数量,数量太多会导致发包数指数级增加。

username: "admin"

# 密码列表,以逗号分隔。密码不得小于2个,也需要尽量控制密码列表的数量。

password: "123456,admin"

# 填充的user标签。在被动扫描下,会根据被动流量是否包含这个tag来进行爆破,不要使用常见的用户名作为tag_user。

tag_user: "tagUser"

# 填充的password标签。在被动扫描下,会根据被动流量是否包含这个tag来进行爆破

tag_pass: "tagPass"

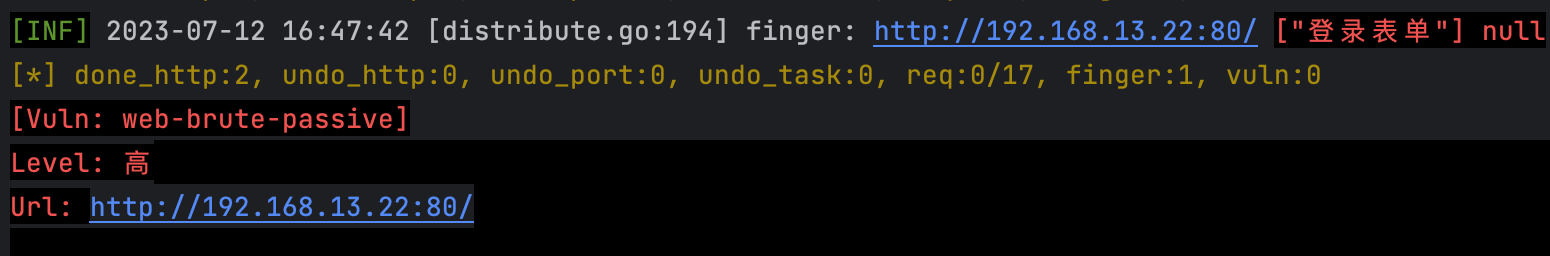

web-brute-active

如果识别出登录表单指纹则可以进行下一步识别和爆破

使用 ./ez webscan -u "http://192.168.13.22/" --pocs web-brute-active

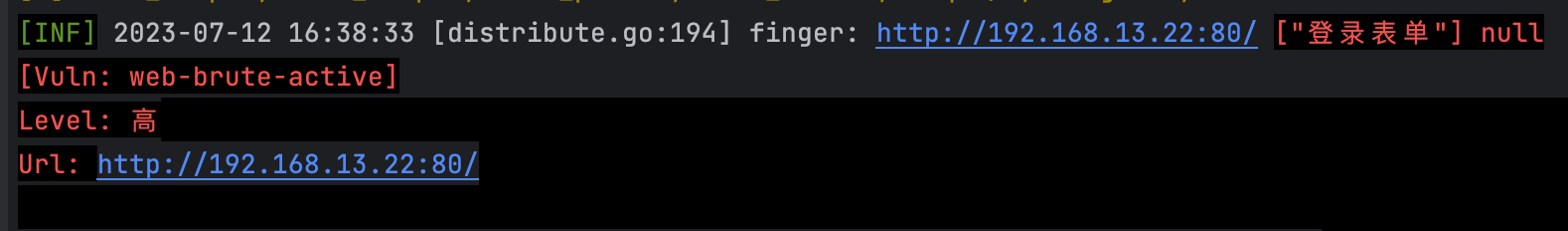

web-brute-passive

根据config.yaml提供的tag进行匹配

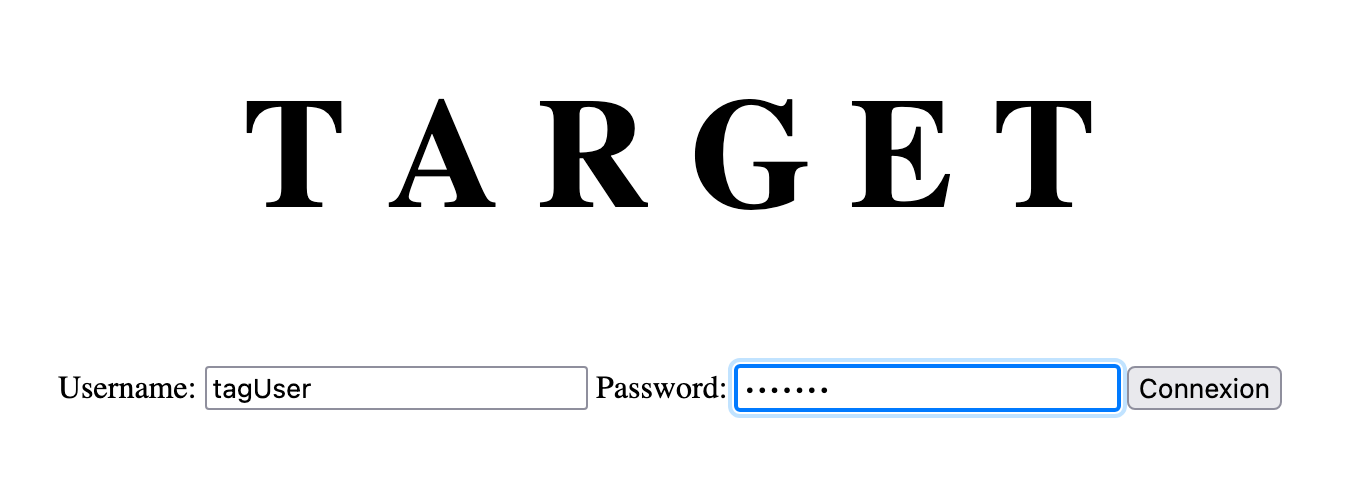

如当前配置使用的是tagUser和tagPass作为tag,那么在登录的时候,用户名需要输入tagUser,密码需要输入tagPass

ez运行 ./ez webscan --pocs web-brute-passive